Necro malver se prvi put infiltrirao na Google Play 2019. godine, a sada se ponovo pojavio.

Prije pet godina, istraživači su otkrili zabrinjavajuću činjenicu: legitimna Android aplikacija na Google Play prodavnici bila je potajno zaražena malicioznim kodom zbog biblioteke koju su programeri koristili za ostvarivanje prihoda od reklama. Ova aplikacija je zarazila 100 miliona uređaja, koji su potom bili povezani sa serverima pod kontrolom napadača radi preuzimanja skrivenih zlonamjernih podataka.

Sada se istorija ponavlja. Istraživači iz moskovske bezbjednosne firme Kaspersky otkrili su u ponedjeljak dvije nove aplikacije na Google Play-u, preuzete 11 miliona puta, koje su zaražene istom porodicom malvera. Vjeruju da je opet odgovoran zlonamjerni softverski razvojni paket (SDK) namijenjen integraciji reklama.

Pametne tehnike malvera

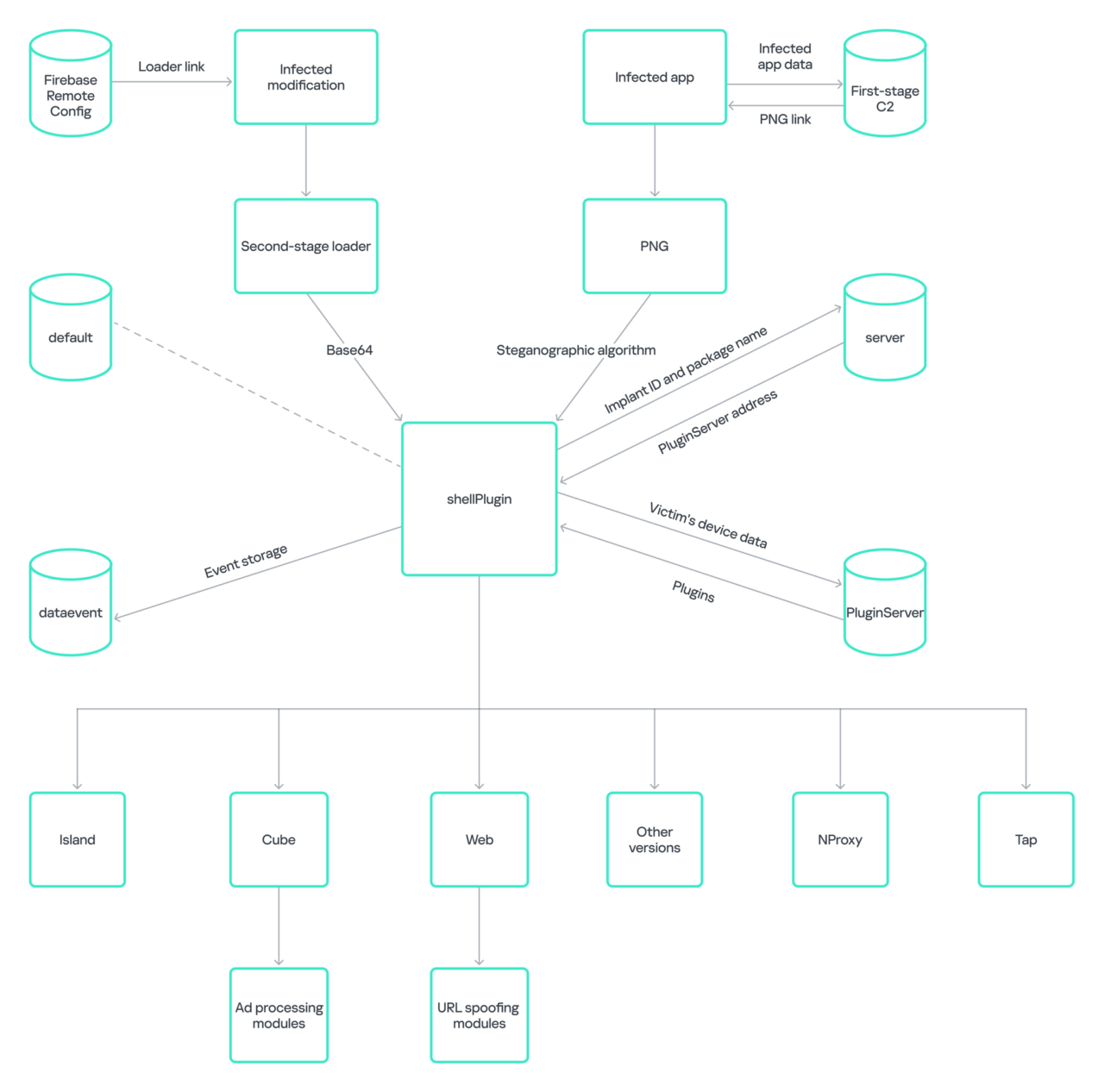

SDK-ovi su alati koji pomažu programerima da ubrzaju kreiranje aplikacija, jer preuzimaju na sebe izvođenje ponavljajućih zadataka. Međutim, u ovom slučaju, nepotvrđeni SDK modul, koji je bio ugrađen u aplikacije, izgledao je kao alat za prikazivanje reklama, ali je u tajnosti omogućavao komunikaciju sa zlonamjernim serverima. Aplikacije su slale korisničke podatke tim serverima i preuzimale maliciozan kod koji je mogao biti izvršen i ažuriran po volji napadača.

Malver koji stoji iza ove kampanje poznat je kao Necro. Neki varijeteti ovog malvera koriste steganografiju, tehniku skrivanja podataka u slikama, koja se rijetko sreće u mobilnom malveru. Drugi koriste sofisticirane metode da dobiju povišena sistemska prava, omogućavajući pokretanje još opasnijeg koda. Kada uređaj bude zaražen, on se povezuje sa komandno-kontrolnim (C2) serverom pod kontrolom napadača, šaljući enkriptovane podatke o uređaju i aplikaciji koja sadrži malver.

C2 server odgovara linkom ka PNG slici i metapodacima koji uključuju hash slike radi provjere. Ako se hash podudara, slika se preuzima.

Kaspersky objašnjava da “SDK modul koristi jednostavan steganografski algoritam”. Ako je provjera hash-a uspješna, malver izdvaja skrivene podatke iz slike koristeći Android alate. Ovi podaci, skriveni u plavom kanalu slike, bivaju obrađeni i dekodirani kako bi se pokrenuo dodatni zlonamjerni kod.

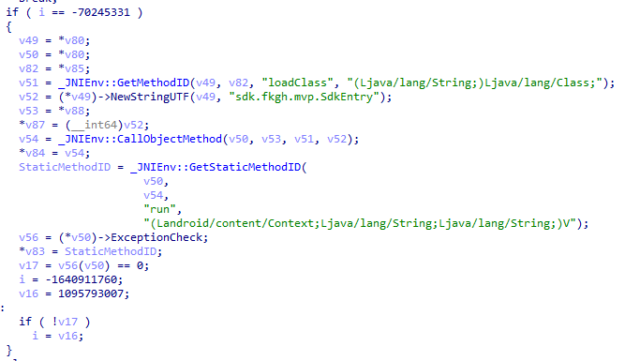

Skriveno izvršenje koda

Istraživači su dalje objasnili da, ako se plavi kanal slike tretira kao niz bajtova, prva četiri bajta označavaju veličinu skrivenog tereta. Ovaj teret, kodiran Base64, učitava se nakon dekodiranja putem DexClassLoader-a. SDK, poznat kao Coral, zatim učitava klasu koristeći obfuskiranu biblioteku. Malver se izvršava pokretanjem koda unutar ove učitane klase.

Nakon što uređaji preuzmu dodatne terete, oni uključuju dodatke (plugins) koji omogućavaju razne zlonamjerne aktivnosti. Jedan od tih dodataka može dobiti povišena sistemska prava, zaobilazeći Androidove sigurnosne barijere, kao što je sprečavanje privilegovanih procesa da koriste WebView, alat za prikazivanje web sadržaja u aplikacijama. Necro zaobilazi ovo ograničenje koristeći tehniku poznatu kao napad refleksije, kreirajući novu instancu WebView-a.

Ovaj dodatak takođe omogućava preuzimanje i pokretanje dodatnih datoteka, omogućavajući napadačima da mijenjaju URL adrese i ubacuju kodove za potvrdu pretplata koje se plaćaju. Malver može preuzeti i izvršiti dodatni kod sa linkova pod kontrolom napadača, pružajući im veliku kontrolu nad zaraženim uređajima. Kaspersky je identifikovao pet različitih tereta korišćenih u ovim napadima.

Širok uticaj

Necro malver je pronađen u dvije aplikacije na Google Playu. Jedna od njih je Wuta Camera, aplikacija koja je preuzeta više od 10 miliona puta. Verzije od 6.3.2.148 do 6.3.6.148 sadržavale su zlonamjerni SDK, ali je aplikacija u međuvremenu ažurirana kako bi uklonila maliciozne komponente. Druga zaražena aplikacija, Max Browser, sa oko 1 milion preuzimanja, uklonjena je sa Google Playa.

Kaspersky je takođe otkrio da je Necro zarazio razne Android aplikacije dostupne na alternativnim prodavnicama. Ove aplikacije su često bile modifikovane verzije legitimnih aplikacija kao što su Spotify, Minecraft, WhatsApp, Stumble Guys, Car Parking Multiplayer i Melon Sandbox.

Osobe koje su zabrinute da bi njihovi uređaji mogli biti zaraženi Necro malverom trebalo bi da provjere svoje uređaje za indikatore kompromitovanosti, koji su navedeni na kraju njihovog izvještaja na ovom linku.