Analizom preko 3,9 miliona postova na „underground“ forumima hakera i malvera, novi izvještaj ilustruje najčešće malware i prijetnje o kojima se raspravlja.

U periodu od jedne godine, od maja 2018. do maja 2019. godine, Recorded Future Insikt Grupa je snimala i obrađivala diskusije na „underground“ forumima kako bi došli do informacija koliko se često razgovara o zlonamjernom software-u i o kategorijama zlonamjernog software-a.

Najviše diskutovano o Ransomware-u

Hajde prvo da pojasnimo onima manje upućenima. Šta je to ransomware? Ransomware ili po „naški“ ucjenjivački software je vrsta štetnog softvera koja korisniku uskraćuje pristup kompjuterskim resursima i traži plaćanje otkupnine za uklanjanje ograničenja. Neki oblici ransomwarea kriptiraju datoteke, dok druge jednostavno zaključavaju sistem te prikazuju poruku koja korisnika nagovara na plaćanje otkupnine. Ako se sjetite CryptoLockera koji se prvi put pojavio u septembru 2013. kao kompjuterski crv koji generišre 2048-bitni RSA par ključeva koje postavlja na upravljački server. CryptoLocker kriptuje sve datoteke određenog tipa, npr. tekstualne dokumente ( *.odt, *.doc, *.rtf,…), slike (*.jpg, *.dwg, *.eps, *.ai,…) Korisniku se prikazuje prijetnja o brisanju privatnog ključa ako u roku 3 dana ne plati 300 dolara ili 300 eura ili sličan iznos (obično u BitCoin-ima zbog nemogućnosti praćenja novca). Nasljednik trojanca CryptoLockera pojavio se u novembru iste godine pod nazivom Cryptowall. Dalje su slijedili: Polyrasom ransomware, Wannacry, Petya, Birele ransomware…

Prema podacima prikupljenim od strane Insikt Grupe, Ransomware je bila najviše diskutovana kategorija zlonamernog software-a zatim Kripteri „Crypters“ i Trojanci „Trojans“.

Od svih tema vezanih za Ransomware i prodajnih mjesta, sada nepostojeći GandCrab bio je najčešće razmatrana pojedinačna porodica Ransomwarea. Ostatak diskusije uključivao je poznate porodice ransomwarea kao što su Ryuk, WannaCry, CryptoLocker i Petya, a mnogi od njih se više ne distribuiraju.

Feature Records je takođe primjetio da je otprilike 50% pomenutih Ransomware-a pomenuto za prodaju ili diskusiju o generičkom ransomwareu na nižem nivou. Ove ransomware infekcije su tipično HiddenTear varijante, Jigsaw Ransomware varijante, ili druge bezimene ransomware infekcije izgrađene korišćenjem C #.

„Približno 50% spominjanja na underground forumima u protekloj godini bile su diskusije i prodajna mjesta na generičkom, nižem nivou ransomwarea koji nemaju imena ili brendove.“

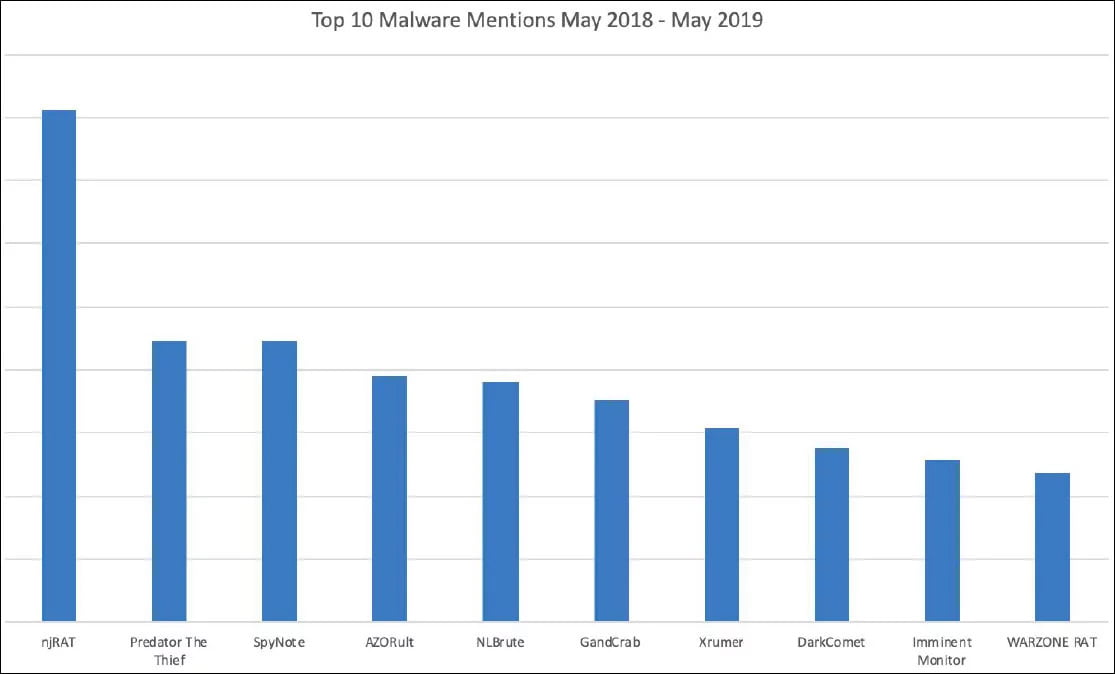

Dok je u diskusiji dominirao ransomware, u izvještaju se navodi da je GandCrab bio jedina porodica ransomwarea koja je ušla u top 10 diskusija o malwareu.

„Pored toga, dok je“ ransomware „bio najbolja kategorija zlonamernih programa koja se spominje na underground forumima u prošloj godini, vrijedno je napomenuti da je samo jedan od 10 najznačajnijih specifičnih vrsta zlonamjernih programa, GandCrab, dezinformacija.“

Od 10 najčešćih pominjanja vrsta zlonamjernih programa, pet od njih bilo je za Trojance za daljinski pristup, ili RATS, kao što su njRAT, SpyNote, DarkComet, Imminent Monitor i WARZONE RAT. Ostala su dva alata za krađu informacija Predator the Thief i AZORult, RDP brutalni lovac pod imenom NLBrute i alat za spamovanje foruma koji se zove XRumer.

Stari alati, a još uvijek izbijaju žrtve

Diskusije su pokazale da napadači još uvijek koriste metode zlonamjernog softvera i napada koje postoje već godinama i koje bi trebalo lako blokirati. Međutim, ovi alati i metode se i dalje razmatraju dok još uvijek stvaraju žrtve za napadače.

„Top 10 grafikona je takođe uključivalo malware koji je bio prisutan više od tri godine, kao što je Gh0st RAT, pored malware-a koji se obično može detektovati antivirusnim softverom ili onemogućen sa dobrom higijenom lozinke. Evo na primjer, RDPBrute (i njegove varijant) odradiće brute-force na korisnička imena i lozinke na IPs adresama sa otvorenim RDP portovima kako bi dobio inicijalni pristup na mašinu. Ovaj alat se može lako onemogućiti sa teškim lozinkama (kombinacijom velikih/malih slvova, brojeva i znakova) ili isključivanjem RDP-a. Kako bilo, članovi foruma nastavljaju da koriste ovaj alat sugerišući kako su uspjeli da zaraze žrtvine hostove sa pomenutim malware-om. “

Na primer, Gh0st RAT je na raspolaganju više od tri godine i trebalo bi da bude lako detektovan, ali je u vrhu 3 najčešće diskutovanog malware-a od strane korisnika koji govore kineski na hakerskim forumima.

Štaviše, alati za izvršavanje napada na lozinke putem brute-force napada putem Remote Desktop servisa se takođe često diskutuju iako je široko sugerisano da organizacije postavljaju RDP računare iza VPN-a ili barem da promijene port koji sluša.

Ova kontinuirana diskusija i upotreba poznatih metoda malvera i napada ukazuju da organizacije i konzumenti mogu bolje raditi na tome kako provode odgovarajuće sigurnosne postupke i procedure.

Dopadaju vam se tekstovi na IT-mixer.com? Podržite nas putem društvenih mreža na linkovima ispod. Lajkujte našu stranicu na Facebooku, budite informisani u svakom momentu.